Qu’est‑ce que les Personhood credentials ?

Les personhood credentials permettent de prouver que vous êtes une personne réelle, sans dévoiler votre identité complète. C’est une solution innovante pour lutter contre les faux comptes et les bots IA, tout en préservant la vie privée.

Pourquoi inventer les personhood credentials ?

La multiplication des bots IA et des faux comptes menace la confiance sur Internet. Les CAPTCHAs sont souvent contournés. La vérification d’identité complète pose des problèmes de vie privée. Les personhood credentials répondent à ce dilemme : prouver l’humanité sans exposer les données personnelles.

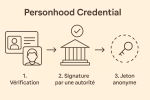

Comment fonctionnent-ils ?

Un tiers de confiance (autorité publique, identifiant numérique, ou service vérifié) valide une fois votre identité réelle. Ensuite, vous recevez un jeton cryptographique attestant que vous êtes humain. Ce jeton se présente sous forme de preuve à divulgation nulle de connaissance : il prouve que vous êtes une personne, sans révéler votre nom, votre photo ou votre âge.

Les grandes étapes :

1) Vérification initiale sécurisée : Cette étape peut inclure un scan de carte d’identité, un selfie authentifié, ou un document officiel. Elle établit une base fiable pour le credential.

2) Jeton cryptographique anonyme : Ce jeton est stocké localement ou sur un portefeuille numérique. Vous l’utilisez ensuite pour prouver que vous êtes humain sans fournir d’information sensible.

3) Preuve de personne réelle sans divulgation : Grâce aux zero‑knowledge proofs, vous prouvez qu’une condition est satisfaite (« je suis humain ») sans exposer les détails sous-jacents.

Quels sont les avantages ?

Les personhood credentials offrent :

- Protection contre les faux comptes : chaque identité est unique et validée.

- Respect de la vie privée : aucune donnée personnelle n’est partagée.

- Réduction des fraudes à grande échelle ; ils sont difficiles à falsifier ou à automatiser.

- Souplesse d’usage : compatibles avec les forums, réseaux sociaux, ou plateformes de vote en ligne.

Applications concrètes

En pratique, les personhood credentials ouvrent la voie à de nombreux usages concrets. Ils permettent par exemple de vérifier qu’un participant sur un forum ou un réseau social est bien un humain, sans avoir à lui demander son identité complète.

Ils offrent aussi une protection efficace contre la création massive de comptes automatisés, utilisés pour le spam ou les manipulations en ligne. Dans le cadre de votes ou de sondages numériques, ils apportent une garantie supplémentaire de fiabilité en s’assurant que chaque vote correspond à une personne réelle.

Enfin, ils contribuent à assainir les échanges sur Internet en améliorant la qualité des interactions, tout en respectant la vie privée grâce à l’absence de collecte de données personnelles.

À terme, cette approche pourrait transformer la manière dont nous prouvons notre humanité en ligne, en conciliant sécurité, confiance et protection de la vie privée.

Sources

- TechCrunch – Worldcoin becomes World and showcases new iris‑scanning Orb

Présente le projet World (anciennement Worldcoin) et son orb iris pour prouver l’humanité via des tokens cryptographiques - MIT Technology Review / MIT News – 3 Questions : How to prove humanity online

Entretien avec des chercheurs expliquant le concept de personhood credentials pour prouver l’humanité sans données identifiantes - ArXiv – Personhood credentials: Artificial intelligence and the value of privacy‑preserving tools to distinguish who is real online

Publication académique détaillant le concept des PHC, ses enjeux techniques, ses avantages et ses limites

Qu’est‑ce qu’un personhood credential ?

Un jeton cryptographique délivré par un tiers de confiance qui prouve que vous êtes une personne réelle, sans divulguer votre identité.

Comment fonctionne un personhood credential techniquement ?

Pour obtenir un personhood credential, l’utilisateur commence par une vérification via un document officiel et parfois un selfie. Après cette étape, un jeton anonyme est créé grâce à une preuve à divulgation nulle de connaissance : il permet de prouver que la personne est réelle sans révéler ses informations personnelles.

Quels avantages offrent les personhood credentials ?

Ils protègent contre les faux comptes, respectent la vie privée, réduisent la fraude massive et sont plus difficiles à automatiser.

Où peut‑on utiliser un personhood credential ?

Sur des forums, réseaux sociaux, plateformes de vote en ligne ou tout service nécessitant une preuve d’humanité sans collecte d’identité.